Digitales Zertifikat Erklärung

In unserem Haus wohnt ein Posaunist. Vielleicht wohnt er im Nachbarhaus. Oder ein Haus daneben. Der Sound einer Posaune dringt durch Wände. Es handelt sich um das Instrument, das schon die Mauern von Jericho zum Einsturz brachte.

Soweit sind wir nicht. Der Sound der Posaune erreicht mich dezent gedämpft. Ich beschließe, dass er keinesfalls aus der Nachbarwohnung kommen kann. Keine wackelnden Wände löst das Instrument aus. Es erzeugt einen Klangteppich. Vielleicht wohnt der fleißige Mensch mit der Posaune zwei Häuser weiter. Trotz der hohen Mauer-Durchdringungs-Fähigkeit der Posaune trägt der Sound nur manchmal zu uns. Der Sound kommt aus dem Norden, rechts von meiner üblichen Position am Schreibtisch. Die Posaune spielt erdverbundener als unser hohes Stockwerk.

Nur manchmal hören wir sie. Seit März öfter. Der Verkehr vor dem Fenster erlahmte. Die Straße ist ruhiger. Der Posaunist (die Posaunistin?) übt öfter zu Hause. Angesichts der Trainingsintensität und der durch die Mauerdämpfung durchklingenden Klasse ein (Semi)Profi.

Falls ihr wissen, wollt, was die nachbarschaftliche Posaune mit dem Mensch im Cyber, mit diesem Blog, zu tun hat. Wir sind noch immer in Corona-Zeiten. Noch immer nutze ich die Gelegenheit zu den Kopfschmerzthemen für das Home Office. Willkommen in der Reihe: Homeoffice für Hartgesottene.

Nach VPN und VDI, Willkommen beim Thema, das man glücklich ignorieren kann, bis es zu spät ist. Dann ist es wirklich zu spät: Was sind digitale Zertifikate?

Was sind Zertifikate?

„Vertraue mir. Wirklich.“ Existieren Worte auf dieser Welt, die beruhigender klingen soll. Und die so geeignet sind, einem die Nackenhaare aufzustellen. Schwingt in ihnen nicht immer dieser HAL-in-Space-Odyssee-Tonfall mit? Diese Tonlage, die gleichzeitig Aufrichtigkeit vermittelt und beunruhigt? „Vertrau mir.“ Wie können die Worte mit Leben gefüllt werden? Wie lässt sich Vertrauen herstellen in einem weltweiten dezentralen Netz? Wie soll ich einem Gegenüber vertrauen, dass am anderen Ende der Welt sitzen kann, fernab aller Zugriffsmöglichkeiten?

„On the Internet nobody knows you are a dog“, stellte der berühmteste Cartoon aus der späten Frühzeit des Internets fest. Es gelang ihm damit alles zusammenfassen, was das damalige Netz großartig machte. Alles war möglich. Niemand war festgelegt. Jeden Tag eine neue Überraschung. Jeden Tag der Zwang, Vorurteile abzulegen, und sich darauf einzulassen, was wohl kommt. Wenn ich keine Chance habe, übliche soziale Mechanismen anzuwenden, kann alles passieren.

Das ging so lange gut, wie das Internet nichts zu bieten hatte außer Abwechslung und Wissen, Entertainment und Horizonterweiterung. Sobald es um Einsatz ging, Geld, Macht, Geschäfte, entpuppte sich der ganze Abgrund. Die Einsätze wurden höher. Die Vorsicht wuchs. Die Frage stellte sich erneut: „Wie kann ich sicher sein, dass der Hund wirklich ein Hund ist.“

Eine Methode, diese Frage zu beantworten, sind Zertifikate. Zertifikate sind Code-gewordenes „Vertrau mir“. Die Grundaussage bleibt dieselbe. Sie behält alle Probleme, die schon ein einfaches „Vertrau mir“ hatte. Weil die Aussage das Medium wechselt, wird sie nicht vertrauenswürdiger. „Vertrau mir“ kann von einer alten staatlichen Einrichtung kommen ebenso wie vom flüsternden Typen an der Ecke mit der Sonnenbrille.

Ein Zertifikat kann das Äquivalent eines staatlichen Ausweises sein. Oder das Äquivalent des Micky-Maus-Clubs mit Kartoffeldruck. Während ich beim Typen an der Ecke und dem Ausweis sehen kann, wer mich zum Vertrauen auffordert, wird es beim Zertifikat schwieriger. Als User vertraue ich im Wesentlichen irgendjemand anderen, der mir sagt, dass es da schon Vertrauen gibt.

Zwei-Richtungs-Vertrauen

Das schöne, schreckliche an Zertifikaten ist, als User bekommt man sie im Normalfall nicht mit. Still und leise verrichten Sie ihren Dienst im Hintergrund. Zertifikate werden im Alltag erst in dem Moment ein Thema, in dem sie nicht funktionieren.

(Oder wenn man die elektronische Signatur von Adobe nutzen muss. Da wird man mit der Nase in das Zertifikat gestoßen und dann darin herum gerieben. Das Verfahren ist eine Anwendungskatastrophe. Seit froh, falls ihr nie damit zu tun habt.)

Das Netz soll Euch vertrauen

Abgesehen von Ausnahmefällen bleiben Zertifikate still. Sie ebnen die Verbindung. Sie bereiten sie vor, sorgen für die Rahmenbedingungen, sie treten aber selbst nicht in den Vordergrund. Zertifikate können in zwei Richtungen wirken: vom Netz zu Euch. Und von Euch zum Netz.

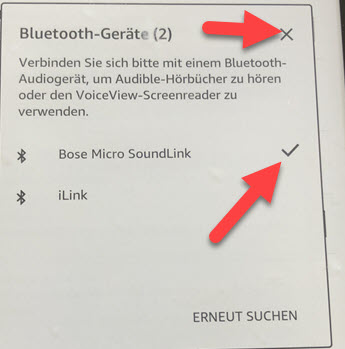

Wollt ihr euch, beispielsweise über VPN, mit einem Intranet verbinden, ist ein Zertifikat eine Möglichkeit, Euch auszuweisen. In vielen Zwei-Faktor-Verfahren, ist ein Faktor Euer Wissen (das Passwort) und der andere Faktor die Hardware (auf der das Zertifikat hinterlegt ist). Fehlt eines von beidem, funktioniert das Einloggen nicht. Ihr weist Euch mit Eurem Zertifikat bei der Website aus.

Aber wenn es nur ein Stück Software ist? Was hindert die Cracker AG daran, das Stück Software zu kopieren?

Ihr sollt dem Netz vertrauen

Bekannter ist der Fall, wo sich das Netz euch gegenüber ausweist. Mit Hilfe von Zertifikaten weisen Websites nach, dass sie zurecht https im Namen tragen. Das Zertifikat dient als Beleg, dass eine Website verschlüsselt und sicher ist. Aber das ist erstmal nur ein „Vertrau mir“.

Woher weiß ich, dass https://kauf-gestreckte-drogen.de ein valides, vertrauenswürdiges Zertifikat und eine vertrauenswürdige Verschlüsselung nutzt?

Was wie ein Softwareproblem aussieht, entwickelt sich schnell zu einem Rekursions- und Ethikproblem: Wem kann ich überhaupt vertrauen? Wenn kauf-gestreckte-Drogen.de sagt, unser Zertifikat ist von „Wir sichern Drogendeals ab-Agentur“ ist, wird es besser? Wenn die Agentur auf „Zertfikate für Alles und Jeden“ verweist? Wie sieht es aus? Tatsächlich ist das Entlanghangeln an der Rekursion spannend, oft beunruhigend. Die schöne Welt der modernen Software verliert sich schnell in ein archaisch anmutendes Geflecht, das so übersichtlich und wohlgeordnet wirkt wie der Bazar in der Altstadt Jerusalems.

Aber dazu ein andermal. Die Abgründe von https führen ins weite Internet. Wir verlieren das Thema „Homeoffice für Hartgesottene“ aus den Augen. Wichtiger im Home Office ist das Zertifikat in die andere Richtung: Ihr weist Euch gegenüber dem Netz aus.

Zertifikat und Zertifikat

Also angenommen ihr wollt Euch mit dem VPN verbinden. Das VPN möchte sicher gehen, dass ihr ihr selber seid. Eine Möglichkeit, sich zu autorisieren, ist über die Nutzung eines Passworts.

Nun seid leise und achtet auf eure Umgebung. Hört ihr dieses komische Geräusch im Hintergrund? Das Geräusch, das nach Lachen klingt unterlegt mit dem Unterton der Verzweiflung? Ist es vielleicht Weinen`? Es ist Lachen.

Es ist das Lachen des Administrators, der gehört hat, dass er sein liebevoll gepflegtes und beschütztes Intranet den Passwörtern der User anvertrauen soll. Er soll darauf vertrauen, dass unter all‘ seinen Usern niemand Passwörter wie „Passwort“, „Geheim123“ oder „Firma“ nutzt. Kein Administrator wird seinen Usern solches Vertrauen entgegenbringen.

IT-Systeme ernsthafter Natur nutzen eine 2-Faktor-Autorisierung. Diese soll neben der Gummibärchenmethode Passwort auch ein funktionierendes Element in die Sicherheitskette einfügen. Das kann zum Beispiel über Hardware gehen wie über eine Sim-Card oder einen Hardware-Token. Es kann indirekt über die Hardware laufen wie zum Beispiel über einen Software-Token oder eine Nachricht per SMS. Oder es läuft über das Zertifikat.

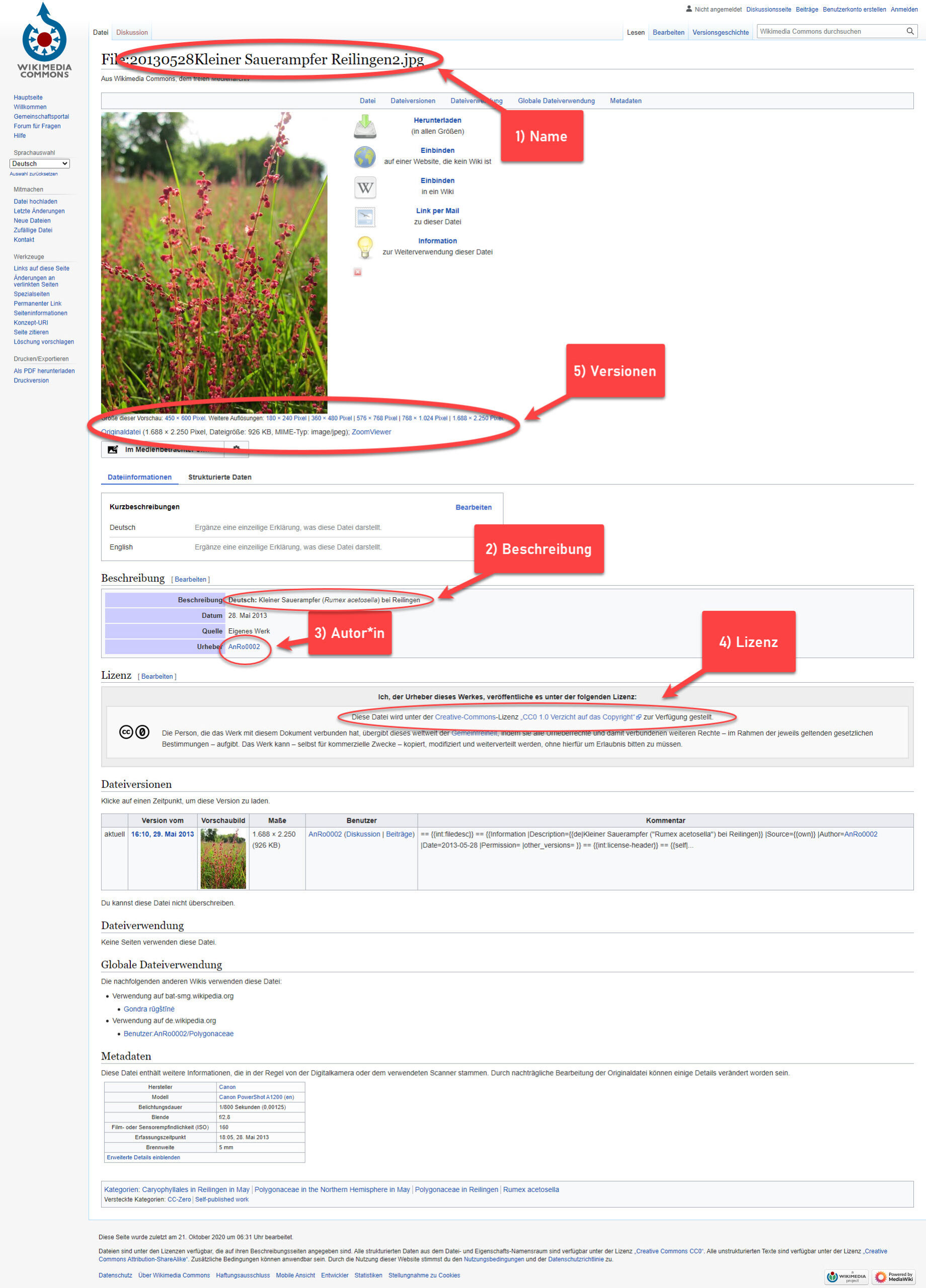

Oder läuft es über die Zertifikate? Vielen was an Unklarheiten herrscht über Zertifikate – auch in unserer allen Lieblings-Online-Enzyklopädie – ist die Benennung verschiedener Konstrukte als Zertifikat. Zertifikat ist nicht gleich Zertifikat. Selbst derselbe Autor kann im selben Text verschiedene Entitäten als „Zertifikat“ bezeichnen.

So die Software auf Eurem Rechner mit dem geheimen privaten Schlüssel als Zertifikat bezeichnet. Ebenso wie das öffentliche Datenpaket, das ihr über das Internet schickt. Das Zertifikat erzeugt das Zertifikat. Beides zusammen erzeugt Kommunikationsprobleme.

Der Reihe nach

Ein Zertifikat erster Ordnung liegt zum Beispiel auf dem Server im Intranet. Mit Hilfe dieses Zertifikats lassen sich Client-Zertifikate generieren. Ebenso können hier auch Zertifikate widerrufen werden, sollte Zweifel an deren Vertrauenswürdigkeit bestehen.

Zertifikate zweiter Ordnung, die Client-Zertifikate, liegen auf dem User-Rechner. Sinnvollerweise sind sie so mit dem Rechner verbunden, dass sie wirklich nur auf dieser Hardware läuft. Ist das nicht möglich, kann man es zumindest so absichern, dass ein weiteres Passwort nötig ist. Das Zertifikat ist nur einen begrenzten Zeitraum gültig, muss idealerweise regelmäßig bestätigt werden. Beispielsweise dadurch, dass die Hardware physisch mit dem Intranet verbunden ist.

Dieses Zertifikat zweiter Ordnung besitzt einen privaten Kryptographie-Schlüssel, mit dem eine Datei erzeugt werden kann: das Zertifikat dritter Ordnung. Die Datei hat gewisse Infos über den Absender. Das Intranet kann die Datei mit Hilfe des öffentlichen Schlüssels entschlüsseln und den anderen Partner identifizieren. Dabei ist wichtig, dass die Datei zwar mit Hilfe des öffentlichen Schlüssels gelesen werden kann: nicht aber erzeugt. In dieser Form wie die Datei beim Server ankommt, kann sie nur der Eigentümer des privaten Schlüssels erstellen. Das lässt sich überprüfen. Es ist sicher, dass auf der anderen Seite der Leitung wirklich der versprochene Rechner sitzt.

Am geschicktesten funktioniert dies in beide Richtungen. Das heißt das Intranet hat auch einen privaten Schlüssel, der dem User-Rechner signalisiert: Hier ist alles okay. Hier ist wirklich das Intranet. Du kannst vertrauliche Daten senden. Auf der anderen Seite sitzt wirklich das Firmen-Intranet. Hier ist kein Cracker, der versucht, die Infos abzugreifen, die der Userrechner an das Intranet sendet.

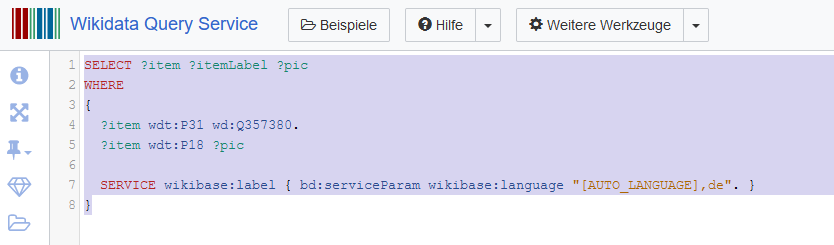

Im Internet

Die „üblichen“ Zertifikate wie beim Zugriff auf https und signierte E-Mails oder Dokumente laufen ähnlich. Hauptunterschied ist, dass sich anders als im Fall VPN die Partner nicht gegenseitig vertrauen. Im Falle VPN ist das Intranet grundsätzlich bekannt. Dass durch das Intranet erstellte Zertifikat mit allen seinen Ableitungen wird als gültig angesehen. Es existieren vertrauenswürdige Wege, zum Beispiel rein physisch im geschützten Netzwerk, alle Daten zu synchronisieren und die Zertifikate erster und zweiter Ordnung auszutauschen.

Im weiten Internet existiert das nicht. Ob wir-verkaufen-verschlüsselt-gestreckte-Drogen.de wirklich der Partner ist, den ich suche, ober ob die Seite von wir-verkaufen-unverschlüsselt-gestreckte-bananeschalen.de gecrackt wurde, weiß ich ja eben nicht. Es gibt auch keinen gesicherten Weg dieses festzustellen. Deshalb suchen wir einen gemeinsamen Partner, dem wir beiden vertrauen.

Es wird also eine dritte Partie eingeschaltet, der beide Partner vertrauen, die „Certificate Authority“ (CA) gegenüber der sich beide ausweisen – und die wiederum allen Beteiligten bestätigt, dass die anderen echt sind.

Wo es auffällt

Idealerweise läuft alles im Hintergrund und ihr bekommt davon nichts mit. Zertifikate fallen erst auf, wenn sie nicht funktionieren. Dann aber richtig. Denn ohne funktionierendes Zertifikat kein Netzzugang. Ohne Netzzugang keine Reparatur des Zertifikats.

Also: falls Euch Euer Kollege sein Leid klagt, dass er wegen Zertifikaten nicht mehr arbeiten kann. Dann könnt ihr ihm auch nicht helfen. Aber ihr könnt ihm die Zeit vertreiben mit spannendem Hintergrundwissen.

Weiterlesen

GZA & The Soul Rebels: NPR Music Tiny Desk Concert

Eine der besseren Zertifikatserklärungen an anderer Stelle: Was sind Zertifikate und wie funktionieren sie?

Weil es großartig ist. GZA & The Soul Rebels: NPR Music Tiny Desk Concert