VPN im Home Office – wie funktioniert das?

Dieser Artikel hat einen Sound: Pshhhkkkkkkrrrrkakingkakingkakingtshchchchchchchchcch *ding*ding*ding*ding“. Der Sound des Dial-Up-56k-Modems.

Wir leben im Jahr 2020. Die Straßen sind menschenleer. Drohnen überwachen Ausgangssperren. Drohnen düsen in Gruppen laufende Menschen mit Desinfektionsmitteln an. In den USA versucht ein faschistisch inspirierter Clown die Gewaltenteilung abzuschaffen. Konferenzen laufen per Video über die mysteriöse Cloud. Zentral im Geschehen eine Technik, die wirkt wie aus dem Jahr 1996 hierher verirrt: Pshhhkkkkkkrrrrkakingkakingkakingtshchchchchchchchcch *ding*ding*ding*ding“.

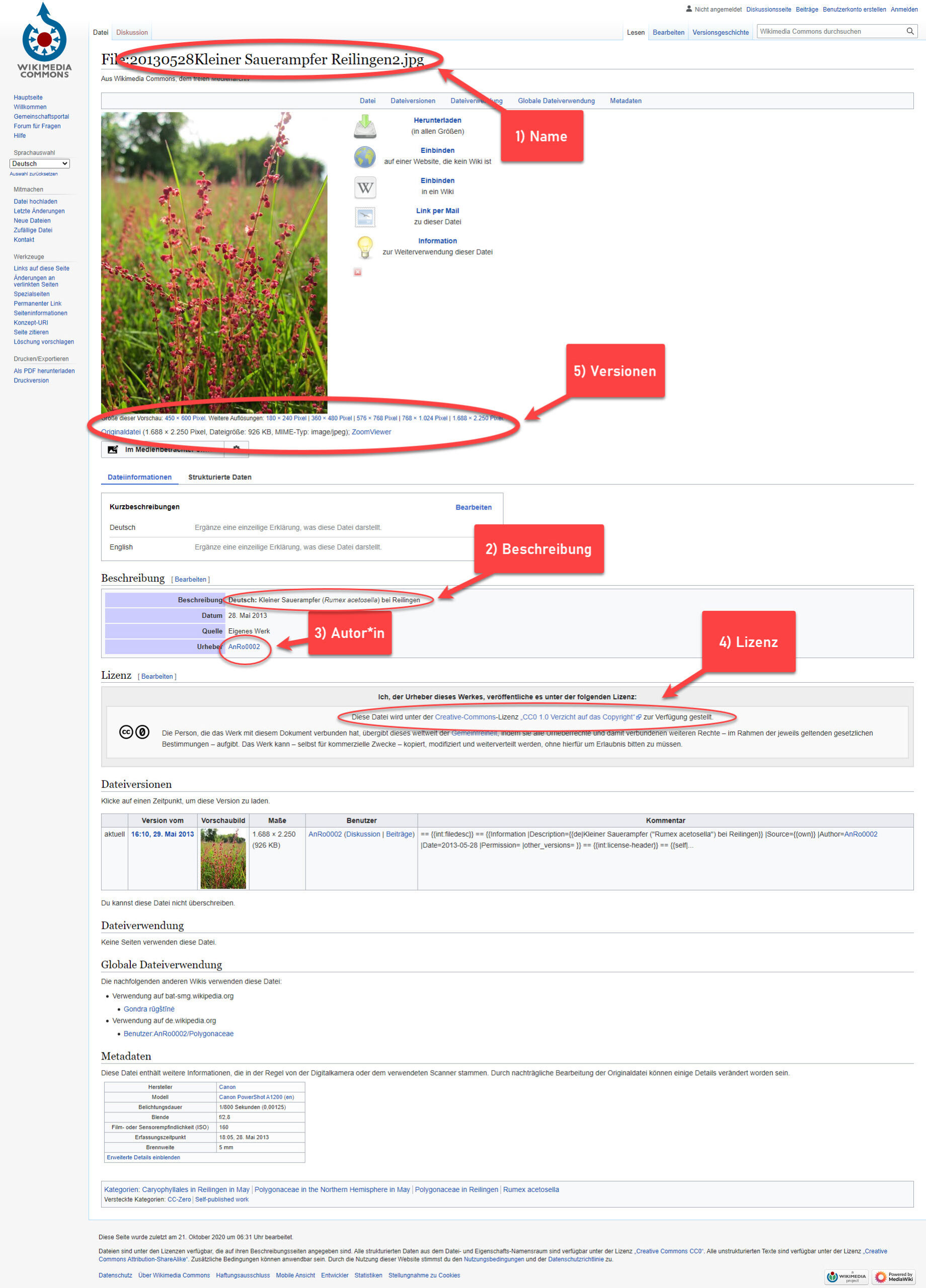

VPN – das Virtual Private Network. Die Technik, die Millionen von Home-Arbeitern mit ihrem Unternehmen und dem Intranet verbindet. Eine Technik, die wirkt wie aus dem Jahr 1996. Eine Technik, die der Microsoft-Angestellten Gurdeep Singh-Pall im Jahr 1996 entwickelte.

Wenn ich im Home Office sitze, starte ich den VPN-Client. Dieser funkt den Server an. Der Server antwortet. Beide verständigen sich „tshchchchchchchchcch“. Die Verbindung kommt zustande *ding*ding*ding*ding“. VPN nimmt eine seltsame Zwitterstellung ein: in Funktion und Aufbau deutlich näher dem 1990er-Internet als heute. In Zeiten von Remote Working und Arbeitsnomaden zeitgemäß wie nie.

Wie funktioniert das?

VPN bedeutet: Ich verbinde mich mit einem nicht-öffentlichen (privaten) Netzwerk. Da ich physisch außerhalb des Netzwerks sitze, ist es nur virtuell privat. Tatsächlich bezieht es das öffentliche Internet mit ein.

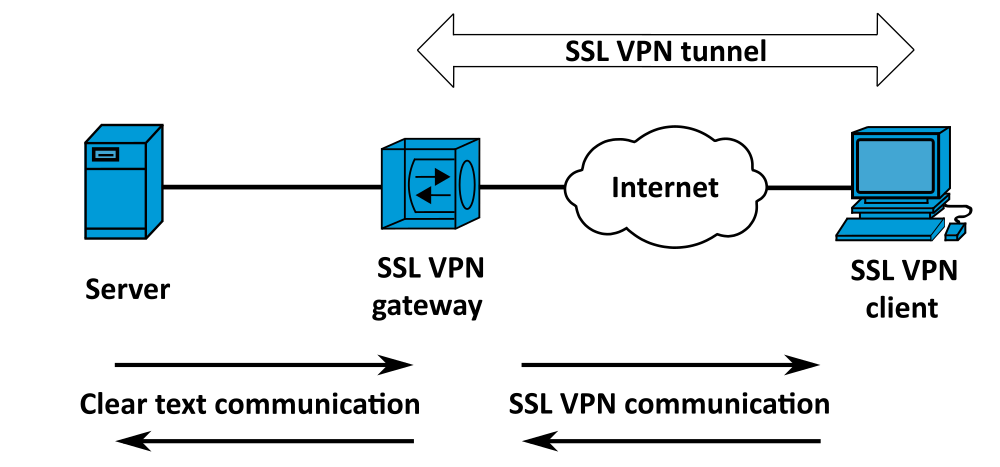

Zwischen mir und dem Netzwerk schicken wir verschlüsselte Nachrichten. Wir bauen eine Verbindung auf. Beide Seiten einigen sich auf technische Daten und die Parameter der Verschlüsselung. Danach fließen die Daten, ich bin „im VPN“. Der Client auf meinem Rechner verschlüsselt die Daten. Der Server auf der anderen Seite entschlüsselt die Daten. Er bringt sie in das private Netzwerk des Arbeitgebers.

Benötige ich Daten aus dem privaten Arbeitgeber-Netzwerk, läuft es anders herum. Der Server verschlüsselt diese und schickt sie zu mir. Mein Client entschlüsselt diese.

Ist mein Ziel das freie Internet, laufen die Daten zur Internetabfrage verschlüsselt von mir zum VPN-Server. Der VPN-Server sendet die Daten über einen Proxy-Server ins offene Internet. Für die Internetseite sieht es aus, als würden die Server die Abfrage stellen. Meine Spuren sind verwischt.

Womit Vor- und Nachteile zusammengefasst sind. VPN bietet eine hohe Kontrolle und Datensicherheit. Allerdings bedarf es eines hohen Aufwands, die Geschwindigkeiten sind nicht hoch. Nutzen viele Nutzer gleichzeitig den VPN-Server, erreicht das System seine Belastungsgrenze. In den pandemischen Zeiten 2020 nutzen viele Nutzer gleichzeitig VPN.

Geht es detaillierter?

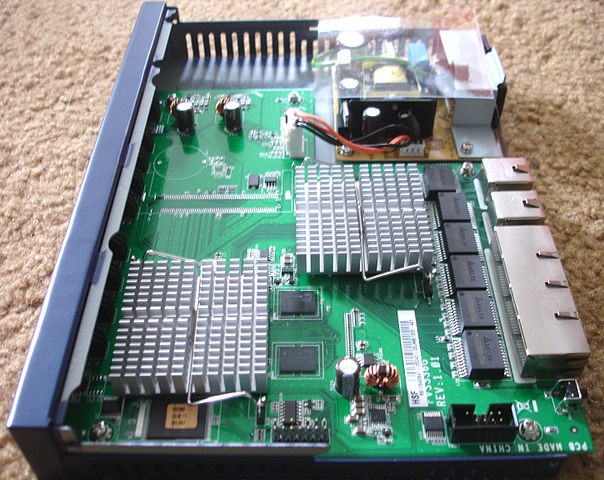

Auf der Unternehmensseite stehen die Server. Diese müssen doppelt geschützt sein. Das Unternehmen will nicht, dass Außenstehende die unverschlüsselten Daten sehen, die der VPN-Server ins Intranet lässt. Eine Firewall muss zwischen die Außenwelt und den VPN-Server.

Andererseits darf der VPN-Server nicht komplett im Intranet sein. Solange die Daten verschlüsselt sind, kennt das Unternehmensnetz die Daten nicht. Ist der Rechner des Home-Office-Arbeiters angegriffen und sendet Schaddateien, dürfen diese auf keinen Fall ins echte Intranet. Der VPN-Server sollte in beide Richtungen gegen böswillige Angriffe gesichert sein.

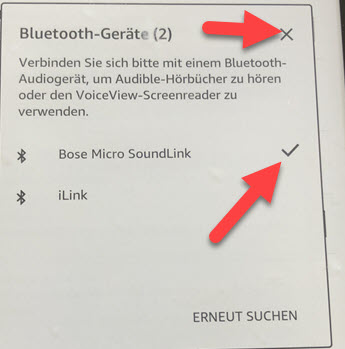

Auf dem Rechner des Anwenders funktioniert VPN heute meist über den Internetbrowser bzw. ein Plugin. Der Anwender startet eine Verbindung. Der Client teilt mit „Ich will eine Verbindung.“ Der Server fragt „Wer bist Du denn?“ Dann folgen verschiedene Formen der Authentifizierung. Der Client teilt mir, dass er ein Guter ist und kann dies durch Passwörter, Zertifikate, One-Time-Pins und Ähnliches belegen.

Tunneln?

Viele VPN-Beschreibungen gleiten ins Blumige ab. Sie reden von Unterseebooten, Briefmarken, Brücken und Tunneln. Ich bin sicher, dass meine Daten aus dem 4. Stock des Berliner Fast-Altbaus nicht über einen Spezialtunnel in die Welt gehen, sondern dasselbe Wlan nutzen wie die anderen Daten. Dann laufen sie über dieselbe Leitung und landen im selben Verteiler. Keine U-Boote sind involviert. Da sagen die Freunde von Blumen und U-Booten „Aber der Tunnel ist virtuell!“ Und ich sage: „Aha.“

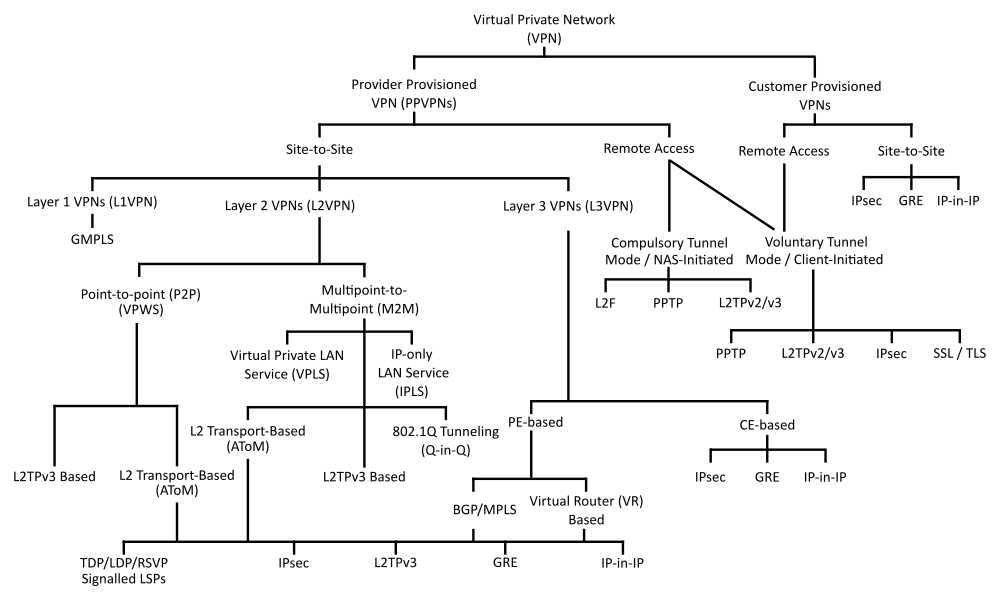

Die zweite Gruppe der Texte ist technischer, oft älter. Bei denen sage ich nicht mehr „Aha“ sondern „Öh?“ Diese Texte werfen sich mit soviel Verve ins Jargon, dass ich bei den Schreibern Zweifel habe, ob sie verstehen, was sie schreiben.

Oder ob sie nicht bestimmte Begriffe gelernt haben, diese praktisch anwenden können – ohne sich bis ans Ende der Materie zu denken. Da werfen die Autoren mit Begriffen um sich wie „es wird mit IPSec encapsulated“ oder sie werfen mit Protokollnamen um sich. Wobei die Protokolle mit Links auf unverständliche Wikipedia-Artikel „erläutert“ werden.

Beides hilft mir nicht. Meine Fragen sind simpler: So eine Anwendungsfrage wie „Rufe mir beim Bloomberg-Server den Aktienpreis von VW ab, integriere den in mein Excel-Sheet und spucke mir auf meinem Laptop zu Hause aus“ – was passiert da technisch, bleibt unbeantwortet.

Tunneln!

Bleiben wir bei dem Teil, den ich glaube verstanden zu haben. VPN hat im wesentlichen zwei Teile: Teil eins ist das Encapsuling, das Verpacken der Daten. Teil zwei ist die Verschlüsselung. Der zweite Teil gehört nach Definition nicht zwingend zum VPN. Ohne ihn ergibt der ganze Prozess aber nicht recht Sinn.

Encapsuling

Wenn ich Daten offen über das Internet schicke, stehen dort mein Absender und ein gewünschter Empfänger. Die Netzknoten auf dem Weg fragen diese Basisinfos ab, um das Datenpaket richtig zuzustellen. Im Encapsuling-Modus steht am Datenpaket nicht der echte Empfänger, sondern der VPN-Server. Dass ich Bloomberg anpeile, erfährt der normale Netzknoten nicht. Diese Informationen stehen an anderer Stelle, die im normalen Internetverkehr nicht abgefragt werden. Erst der VPN-Gateway wandelt das Ziel um, trägt sich aber als Absender ein. Es gibt zwei Datenpakete. Eines mit Absender „ich“ und Empfänger „VPN Gateway“ und eines mit Absender „VPN-Gateway“ und Empfänger „Bloomberg.“

In den 1990ern und frühen 2000ern wurde das Internet als Abfolge von Layers oder Schichten beschrieben. In diesem Bild war Layer 1 das physische Kabel, Layer 7 die Anwendungdaten (im Beispiel: Der Preis der VW-Aktie) und die Layer dazwischen stellten die Verbindung zwischen beiden her. Im Fall der VPN-Verbindung waren die „wahren“ Verbindungsdaten auf einer anderen, meist tieferen Layer, als man erwarten würde. Daher kam der Begriff des Tunnels. Die „echten“ Daten liefen „unter“ den Daten des Encapsulings mit.

Verschlüsselung

Daten sollen nicht gegenüber gutwilligen Netzknoten geschützt werden, sondern vor böswilligen Hackern. Die beschränken sich nicht darauf, brav Sender und Empfänger zu lesen. Sie lesen alles, was sie entziffern können. Sind die „wahren“ Daten nur an andere Stelle im Paket, hält das nur die besonders tumben der Böswilligen auf.

Verschlüsselung gehört sinnvollerweise immer zum VPN. Wobei Gateway und Client sich auf Schlüssel einigen und die Daten verschlüsselt austauschen können. Eine verbreitete Form hierfür ist SSL, das beispielsweise bei fast allen Internetseiten zum Einsatz kommt.

Um im Beispiel mit Bloomberg zu bleiben. Ich baue eine VPN-Verbindung auf. Dann geht ein Paket von meinem W-Lan aus, von dem von Außen nur zu sehen ist: „Schicke mich zum VPN-Server“. Der Server entpackt das Ganze. Er schickt ein anderes Paket zu Bloomberg. Bloomberg schickt die Daten an den Daten zurück. Über den VPN drehen die Daten eine Runde im Intranet, um mit dem Excel-File zu verschmelzen. Das fertige Excel-File wird verschnürt, verpackt und verschlüsselt. Alles was den VPN-Server verlässt, ist ein verschlüsseltes Datenpaket von dem Außenstehende nur sehen können: „Sende mich zum VPN-Client.“

Und die Cloud?

VPN klingt technisch wie 1996. Es funktioniert in einem entscheidenden Punkt so: meistens werden die VPN-Access-Gateways vom Unternehmen selber betrieben. Das Netz ist dezentral. Im Zeitalter der zentralisierten Cloud wollen das mächtige Marktteilnehmer ändern.

Die Zukunft soll sein, dass ich meinen Rechner bei Amazon/ Microsoft / Google authentifiziere. Der Umweg über das Unternehmensnetz entfällt. Idealerweise sind keine Ausflüge in das „freie Internet“ mehr vonnöten. Das Argument der Cloud ist einleuchtend: VPN ist teuer, langsam und mühselig. Cloud ist einfach, schnell und noch teurer.

Mein Plan

Noch kommt klassisches VPN zum Einsatz. Und im SARS-CoV-2-Home-Office erlebt es eine Popularität wie nie. Mit VPN habe ich zwei Pläne. Präziser verstehen, wie encapsuling funktioniert – falls jemand Kundiges mitliest, freue ich mich über Kommentare.

Und wichtiger: meinen VPN-Client so umbauen, dass er Pshhhkkkkkkrrrrkakingkakingkakingtshchchchchchchchcch *ding*ding*ding*ding“ von sich gibt.

Weiterlesen

Wie funktionierte der Dial-Up-Sound

Dasselbe erklärt als Video. Mit einem Sprecher mit amerikanischen Akzent, bei dem ich vor Freude weinen könnte.

3 Gedanken zu “VPN im Home Office – wie funktioniert das?”

Die Kommentare sind geschlossen.